Actions à mener à l'issue de la mise à jour du BIOS depuis une clé USB

À l'issue de la mise à jour du BIOS depuis une clé USB, vous devez mener les actions ci-dessous, dans cet ordre.

Paramétrer le mot de passe d'accès au panneau de configuration de l'UEFI

Si vous aviez défini un mot de passe d'accès au panneau de configuration de l'UEFI avant la mise à jour du BIOS, celui-ci est supprimé. Vous devez le paramétrer à nouveau en suivant la procédure de la note technique Protéger l'accès au panneau de configuration de l'UEFI des firewalls SNS.

Activer Secure Boot

La fonctionnalité Secure Boot est désactivée par défaut sur le firewall modèle SN3100. Si vous l'aviez activée sur votre firewall avant la mise à jour du BIOS, vous devez la réactiver en suivant la procédure de la section Activer Secure Boot dans l'UEFI du Firewall SNS de la note technique Gérer Secure Boot dans l'UEFI des firewalls SNS.

Sceller le module TPM

Si le module TPM avait été initialisé sur le firewall avant la mise à jour du BIOS, vous devez le sceller à nouveau. En effet, à l'issue de la mise à jour du BIOS, la valeur des empreintes de confiance a été modifiée, ce qui rend impossible le déchiffrement des clés privées protégées.

Pour sceller à nouveau le module TPM, suivez l'une des procédures ci-dessous.

Depuis l'interface web d'administration

Ce cas concerne exclusivement les versions SNS 4.8.7 et supérieures.

-

Connectez-vous à l'interface web d'administration du firewall SNS.

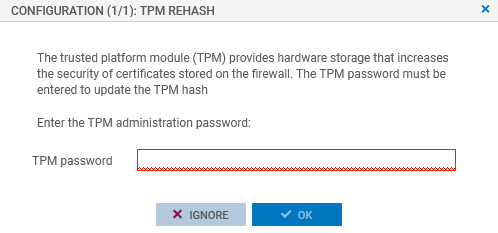

Une fenêtre s'affiche automatiquement. Dans une configuration en haute disponibilité, une fenêtre s'affiche également si un scellement du module TPM du firewall passif est requis. Si les deux membres du cluster sont concernés, deux fenêtres s'affichent l'une après l'autre.

-

Renseignez le mot de passe du TPM dans le champ correspondant.

-

Cliquez sur OK.

Depuis la console CLI

-

Scellez le module TPM du firewall SNS avec la commande :

SYSTEM TPM PCRSEAL tpmpassword=<password>

Remplacez <password> par le mot de passe du TPM.

-

Si le firewall SNS est membre d'un cluster en haute disponibilité, scellez le module TPM du firewall passif avec la commande :

SYSTEM TPM PCRSEAL tpmpassword=<password> serial=passive