Configurer l’authentification

Rendez-vous dans le module Configuration > Utilisateurs > Authentification.

Cas de l'authentification multifacteur et de l'accès réseau Zero Trust (ZTNA)

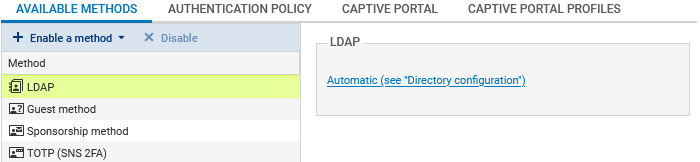

Dans l'onglet Méthodes disponibles, vous pouvez vérifier les méthodes activées.

Pour une authentification multifacteur utilisant la solution TOTP Stormshield

Vous devez avoir activé et configuré la méthode TOTP. Pour plus d'informations, reportez-vous à la note technique Configurer et utiliser la solution TOTP Stormshield.

Pour une authentification multifacteur utilisant une solution tierce et un serveur RADIUS

Vous devez avoir configuré la solution d’authentification multifacteur tierce connectée à votre serveur RADIUS. Vous devez également avoir activé et configuré la méthode RADIUS permettant de connecter le firewall SNS à votre serveur RADIUS. Pour plus d'informations, reportez-vous à la section Authentification du manuel utilisateur de la version SNS utilisée.

Par défaut, le délai d'inactivité autorisé pour se connecter à un serveur RADIUS est de 3000 millisecondes (3 secondes). Dans le cas où une authentification multifacteur Mode Push est utilisée, vous devez modifier ce délai pour laisser aux utilisateurs suffisamment de temps pour s'authentifier. Par exemple pour 30 secondes, utilisez les commandes CLI / Serverd suivantes :

CONFIG AUTH RADIUS timeout=30000 btimeout=30000

CONFIG AUTH ACTIVATE

Pour un accès réseau Zero Trust (ZTNA)

Vous devez avoir configuré une méthode permettant une vérification des utilisateurs grâce à l'authentification multifacteur. Pour plus d'informations, reportez-vous aux cas ci-dessus.

Configurer la politique d'authentification

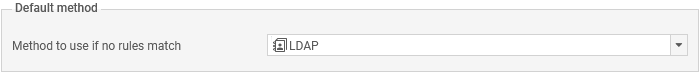

Dans l'onglet Politique d'authentification, vous retrouvez la Méthode à utiliser si aucune règle ne peut être appliquée. Poursuivez selon le cas qui s'applique.

Le firewall utilise la méthode par défaut LDAP et j'utilise exclusivement cette méthode

La configuration actuelle est suffisante. Poursuivez vers la section Configurer le portail captif.

Dans tous les autres cas

Dans tous les autres cas (restriction au strict nécessaire de l'authentification, utilisation d'une authentification multifacteur, ...), vous devez ajouter au moins deux règles en cliquant sur Nouvelle règle > Règle standard.

Pour augmenter la sécurité, vous pouvez créer des règles spécifiques pour des groupes d'utilisateurs différents. À noter que les règles sont examinées dans l’ordre de leur numérotation lors d’une authentification.

Pour la première règle :

-

Dans l'onglet Utilisateur, champ Utilisateur ou groupe, sélectionnez le groupe d'utilisateurs concerné. Any user@ concerne tous les utilisateurs du domaine.

-

Dans l'onglet Source, ajoutez l'interface externe par laquelle l'authentification sera réalisée (par exemple out).

-

Dans l'onglet Méthodes d'authentification, supprimez la ligne Méthode par défaut et activez la méthode (LDAP, RADIUS) permettant de se connecter au portail captif du firewall et de récupérer la configuration VPN. Positionnez le sélecteur sur ON si le TOTP doit être utilisé.

Pour la seconde règle :

-

Dans l'onglet Utilisateur, champ Utilisateur ou groupe, sélectionnez le groupe d'utilisateurs concerné. Any user@ concerne tous les utilisateurs du domaine.

-

Dans l'onglet Source, ajoutez l'interface VPN SSL.

-

Dans l'onglet Méthodes d'authentification, supprimez la ligne Méthode par défaut et activez la méthode (LDAP, RADIUS) permettant d'établir les tunnels VPN SSL. Positionnez le sélecteur sur ON si le TOTP doit être utilisé.

Configurer le portail captif

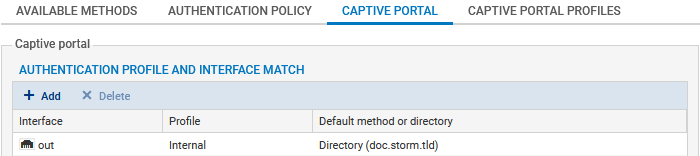

Dans l'onglet Portail captif, vous retrouvez la configuration de ce portail.

Correspondance entre profil d'authentification et interface

-

Dans la grille Correspondance entre profil d'authentification et interface, cliquez sur Ajouter.

-

Dans la colonne Interface, sélectionnez l'interface de provenance des clients VPN SSL. Pour une interface PPPoE ou VLAN, sélectionnez-la plutôt que l'interface physique parente.

-

Dans la colonne Méthode ou annuaire par défaut, si l'annuaire renseigné correspond à l'annuaire des utilisateurs se connectant au VPN SSL, ces derniers pourront se connecter en indiquant simplement leur identifiant dans la fenêtre de connexion. Dans le cas contraire, ils devront indiquer leur identifiant ainsi que le domaine concerné (identifiant@domain.tld).

Vous pouvez modifier la configuration afin que ces utilisateurs n'aient plus besoin d'indiquer le domaine concerné en plus de leur identifiant :

- Dans l'onglet Portail captif, sélectionnez un autre profil (par exemple default05),

- Dans l'onglet Profils du Portail captif, sélectionnez cet autre profil, choisissez le bon annuaire dans le champ Méthode ou annuaire par défaut, puis activez le portail captif dans la zone Configuration avancée.

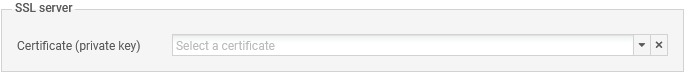

Serveur SSL - Certificat (clé privée) du portail captif

Vous pouvez sélectionner le certificat présenté par le portail captif dans le champ Certificat (clé privée). L'icône ![]() indique les certificats dont la clé privée est protégée par le TPM.

indique les certificats dont la clé privée est protégée par le TPM.

Si l'un de ces critères s'applique au certificat sélectionné, une fenêtre s'affichera à la première connexion de chaque utilisateur pour indiquer que le certificat n'est pas de confiance :

- Le certificat n'est pas signé par une autorité de certification compétente,

- L'autorité de certification n'est pas déployée sur le poste de travail des utilisateurs,

- Le CN du certificat ne correspond pas à l'adresse du firewall qui est utilisée pour les connexions au VPN SSL.

Pour se connecter, chaque utilisateur devra alors indiquer faire confiance au certificat. Même si ce message n'est pas bloquant, il est recommandé de sensibiliser vos utilisateurs s'il s'agit d'un comportement attendu. Par exemple, ce message s'affichera si vous utilisez le certificat auto-signé créé à l’initialisation du firewall SNS et qui est présenté par défaut par le firewall.